Empecé a probar el equipo y me di cuenta que el GPS de mi N95 no funcionaba bien, ya que tenia que estar con el brazo fuera del auto para usar el Garmin.

Entonces como que tienes un GPS y no te funciona bien. Me puse a buscar como podria mejorar la señal, y encontré algunas guias e información en internet, que paso a hacer un pequeño tutorial de todo lo que he encontrado. Uno de las guias contacba de una persona que vivia en una pequeña Isla y que con mucha suerte captaba sólo 2 o 3 satélites. Después de este hack, su N95 tenía buena señal con 4 o 5 satélites.

Como mejorar la señal GPS del Nokia N95 (tutorial)

Esta es la forma de mejorar la cobertura del N95, hay que decir que no se la recomiendo si es que no sabe que es lo que va a hacer, o si es que el N95 no es suyo y es de su empresa, ya que tiene que destaparlo y perderá la garantía con su proveedor. Por otro lado, si es que estas aburrido, eres una persona muy curiosa y quieras experimentar con tu N95, ya que hay que soldar con estaño… y esto implica un riesgo, aunque es una soldadura muy facil de hacer.

Como saben los N95 tienen la antena GPS debajo del teclado, se podría decir debajo de (#) del teclado del celular, en la parte inferior, lo que dificulta mucho la recepcion de satelites para conseguir una señal optima, pues de la siguiente forma se puede solucionar. Lo he probado en mi celular y si me ha funcionado

Lo necesario para ello es:

- T7 destornillador (T6 funciona, sólo ten cuidado de no gastarle la cabeza de los tornillos)

- Hilo de cobre (Para este caso, usamos uno de los hilos de un cable UTP – Cable de red)

- Soldadura de estaño y el soldador o cautil

- Habilidades básicas de soldadura

- Tener mucha paciencia y ser muy minucioso.

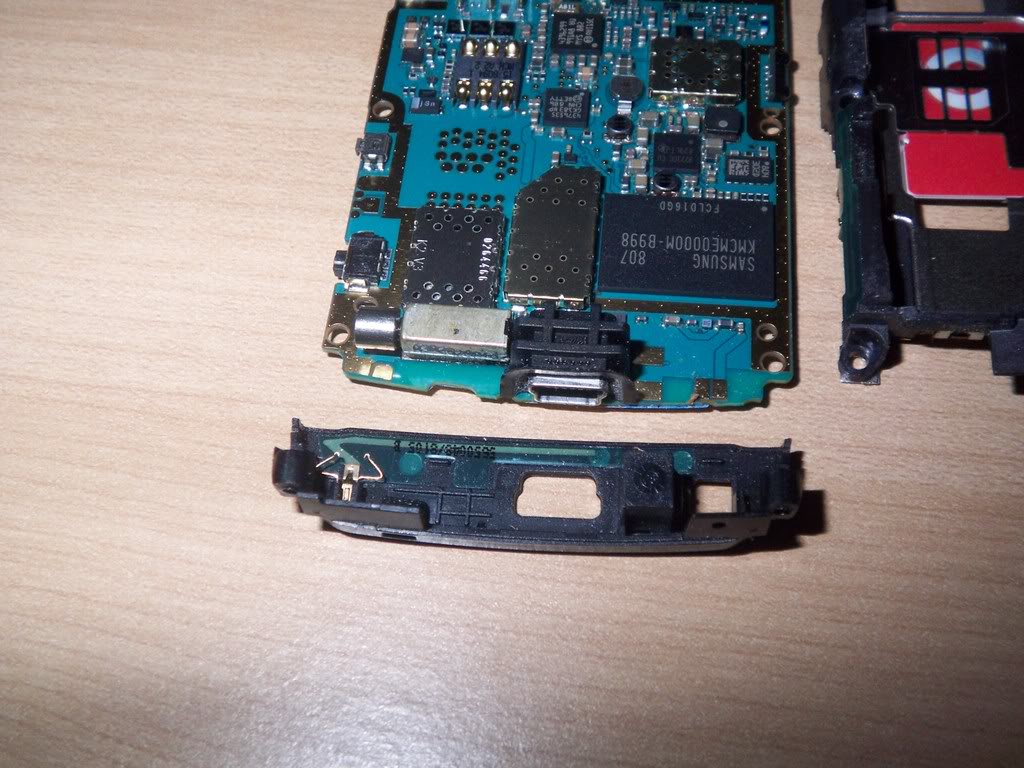

En esta foto se puede ver la antena del N95, lo que vamos a hacer es soldar el hilo de cobre a la placa del telefono para que este actue como antena. A la hora que destaparon mi N95 habia bastante polvo en esa zona, quizas ese era uno de los motivos del porque no captaba bien la señal del satélite

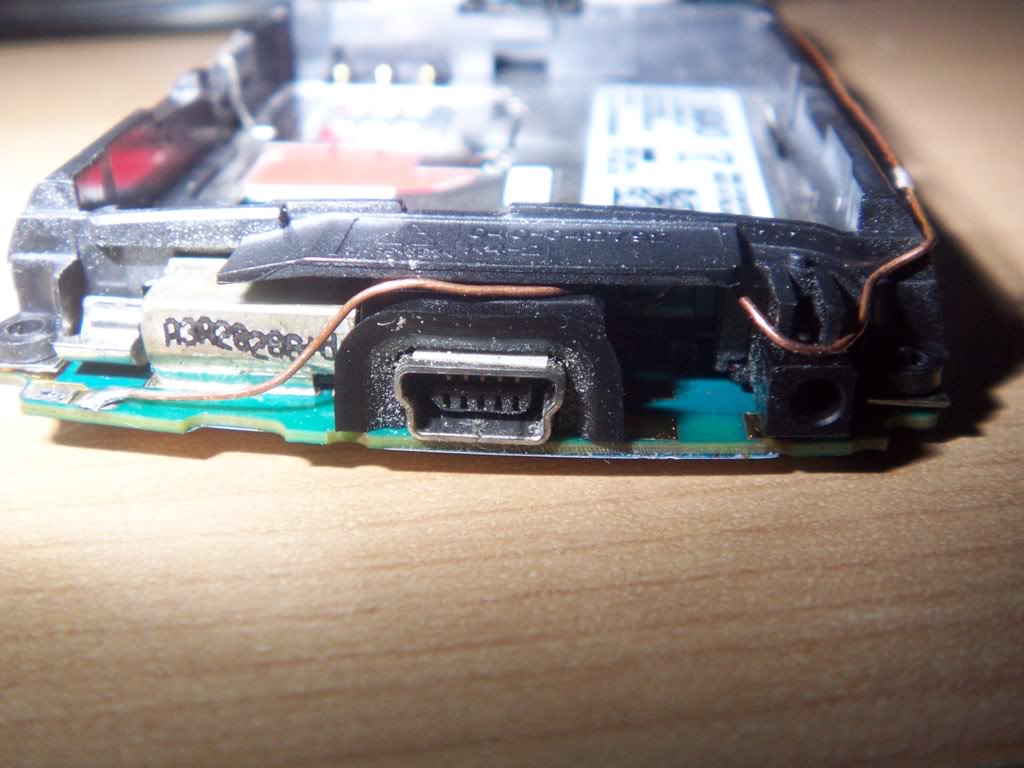

Ahí se ve ya el cable soldado a la placa, (tiene que estar soldado en ese contacto de cobre, en el otro no funciona).

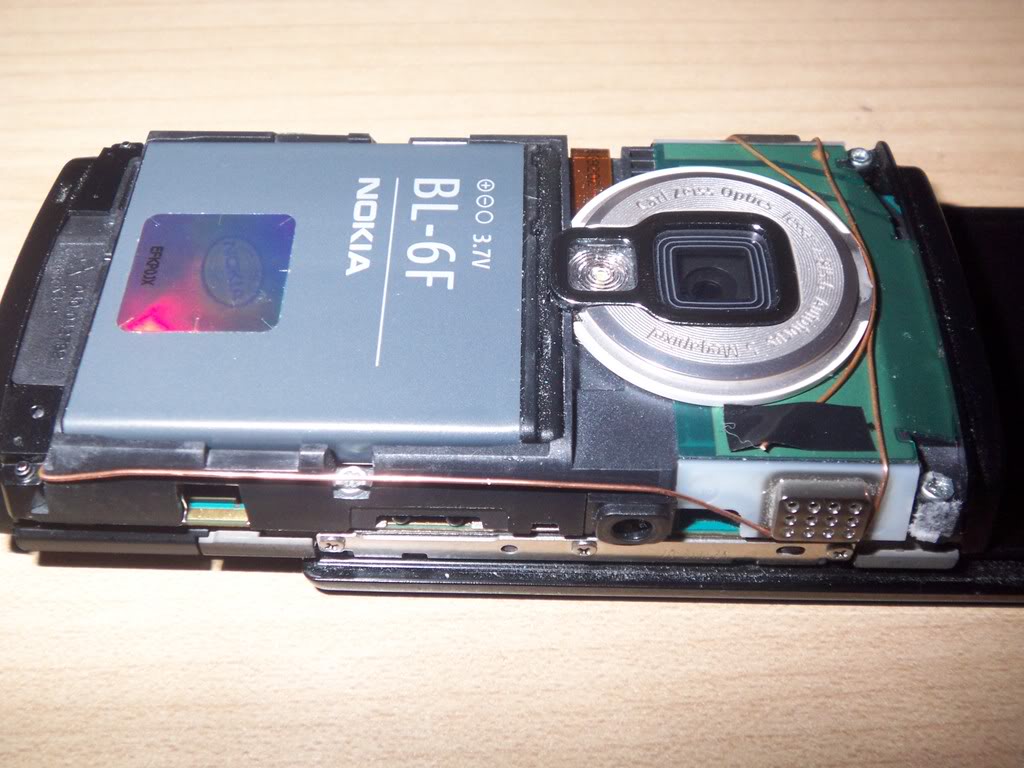

Colocamos el cable de forma que no toque con ninguna parte metalica, tratando que haga el dibujo de todo, y que no fastidie el mecanismo del teléfono como el slide.

Asi seria mas o menos el resultado final, esto espero que no anule la garantia del telefono. En mi caso no me ha afectado al consumo de la bateria y la señal GPS ha mejorado comparativamente de lo que tenia al comienzo, tanto en facilidad de conección como en precisión.

Hasta aquí finaliza el hack de como mejorar la señal del GPS del Nokia N95.

En mi caso, como no soy muy hábil para cosas de soldadura y demás, preferí que unos técnicos me hagan el trabajo. Busqué en internet de algún técnico que entienda de N95, y despues del trabajo quedé muy satisfecho, la persona estuvo viendo la guia y lo hizo al detalle y se tomo su tiempo (mas de 1 hora) con una que otra modificación para que no afecte el funcionamiento del slide del N95 y que cierre bien, pero que al final era lo mismo.

De todas maneras, les dejo la dirección de estos técnicos Es en Jr. Ramon Castilla 1498 Magdalena, entre la cuadra 7 y 8 de la Marina, frente al Mercado Indio en Lima / PERÚ. Y para que, por S/. 30 y el pata siguiendo las instrucciones la hizo.Ahora, ustedes son libres de buscar a su técnico de confianza o de hacerlo ustedes mismos.

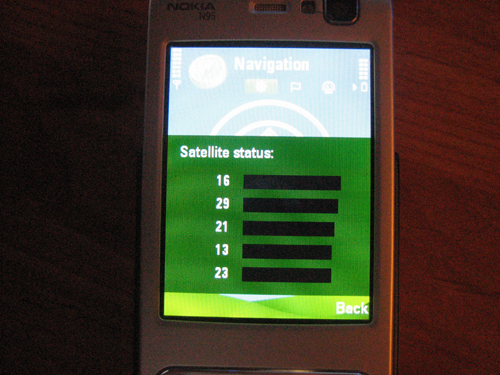

Ahora el GPS funciona desde el asiento del copiloto, o en el espacio adelante de la palanca de cambios de mi auto, y lo vengo probando desde hace buenas semanas y funciona perfecto. Solamente me dice el mensaje “Pérdida de señal de satélite” cuando me meto a un lugar cerrado.

Saludos,

Alex