Carguio en el interior del Hospital Arzobispo Loayza. Carguio de los Hermanos Honorarios.

28/Oct/2010

Alex Celi

Carguio en el interior del Hospital Arzobispo Loayza. Carguio de los Hermanos Honorarios.

28/Oct/2010

Alex Celi

¿Cuál es tu nombre completo?

¿De qué color son los pantalones que llevas ahora?

¿Qué estas escuchando ahora?

¿Cuáles son los 2 últimos números de tu nº de móvil?

Si fueras un lápiz de cera, ¿qué color serías?

¿Cómo está el tiempo ahora?

La última persona con la que hablaste x telefono:

¿Cómo estás hoy?

Bebidas favoritas:

Bebida alcoholica favorita:

Deportes favoritos:

Color de pelo:

Color de ojos:

Hermanos/as:

Mes favorito:

Última pelicula que viste en el cine:

Vacaciones favoritas:

¿Invierno o verano?

¿Besos o abrazos?

¿Chocolate o Vainilla?

Proyectos de vida:

¿Qué hiciste anoche?

¿Puedes tocarte la nariz con la lengua?

¿Que te inspira?

Palomitas:

Flor favorita:

Pelicula estupida favorita:

Reality Show favorito:

Condimento preferido para una ensalada:

¿Alguna vez nadaste desnudo?

¿A qué temes?

Mejores amigos:

¿Una almohada o dos?

¿Qué no querrías haber conocido?

Canción Favorita:

Último concierto:

Coche Ideal:

Palabras o frases que más dices:

Comida Favorita:

No podrías vivir sin…

Pasta de dientes preferida:

¿Te llevas bien con tu ex?

Helado preferido:

¿Adidas, Nike o Reebok?

Perfume Favorito:

Algo que te cueste decir:

Momento más penoso:

¿Qué no perdonarías?

¿Cuando lloraste por última vez?

Estas mal si…

¿Coleccionas algo?

Tiempo que tardas en arreglarte:

Lugares a los que te guste ir:

¿Programa de TV favorito?

Cuando tienes un problema llamas a:

Un deseo:

¿Un lugar de vacaciones?

¿Te irías a vivir a otro sitio?

La Soledad es:

Frío o calor:

Carta o e-mail:

Personas que extrañas:

Último regalo que has recibido:

¿Eres puntual?

Describete en 3 palabras:

¿Qué te enferma?

¿Quién es tu amor platónico?

Personas a la que odias y no quieras mucho:

En tu armario no faltan:

¿Almohada o cojín?

¿Qué te molesta de ti?

¿Para cerrar con un broche de oro el beso ideal sería para?

Alex Celi

En verano del 1997 la bella Isla de Monserrat tuvo que ser desalojada por peligro de una erupción inminente del volcan: La Dolorosa. “Volveremos”, aseguraban, entre lágrimas, sus habitantes. La leyenda les da la razón: Montserrat siempre renace de sus cenizas.

El 15 de Septiembre del 1997 se celebró un famoso concierto en Londres para recaudar fondos con los que conseguir devolver la vida a la isla una vez arrasada por el volcán. Se trataría de ayudar a regresar a su lugar de nacimiento a la población y reconstruir otra vez, entre otras cosas, el estudio de grabación Air Estudio que tanta suerte les dio a muchos ídolos del rock.

Y es que entre sus palmeras y playas caribeñas grabaron algunos de sus éxitos cantantes como John Lennon, Paul McCartney, Sting, los Rolling Stones, Stevie Wonder, Eric Clapton o Dire Straits y Elton John eligió sus noches para pedirle matrimonio en 1984 a su ex mujer, Renate Blauel.

The Concert for Montserrat (1997)

Organizado por Sir George Martin (Productor de The Beatles)

Con:

Paul McCartney – Piano – Guitar

Jimmy Buffet – Guitar

Phil Collins – Drums

Eric Clapton – Guitar

Jools Holland – Piano – House Band

Elton John – Piano

Robbie McIntosh – Guitar – House Band

Mark Knopfler – Guitar

Y muchos más….

Hey Jude

Alex Celi

Este Superbowl del año 2,002 lo vi en vivo. Y fue espectacular ver el homenaje que le rindió la banda U2 y todo el estadio a los caidos por el ataque del 11/Set/2001, con los nombres de cada uno de los fallecidos en este acto terrorista.

Digno de volverlo a ver mil veces.

Alex Celi

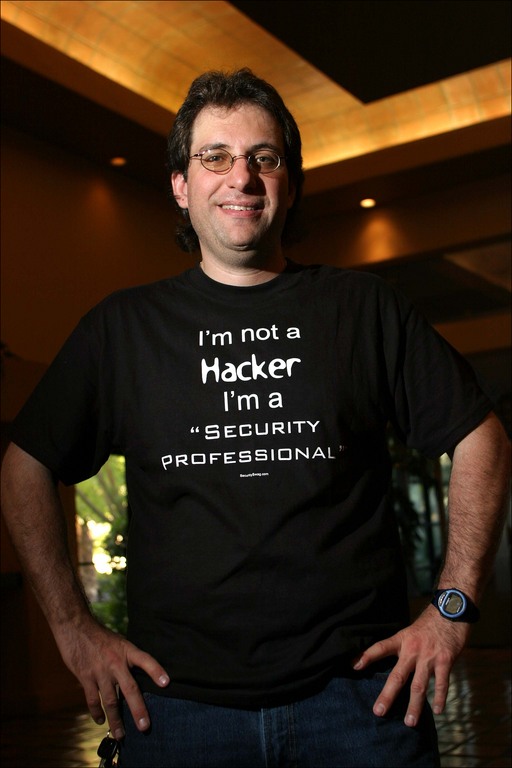

Kevin David Mitnick (nacido el 6 de agosto de 1963) es uno de los crackers y phreakers más famosos de los Estados Unidos. Su nick o apodo fue Cóndor. Su último arresto se produjo el 15 de febrero de 1995, tras ser acusado de entrar en algunos de los ordenadores más seguros de Estados Unidos.[1] Ya había sido procesado judicialmente en 1981, 1983 y 1987 por diversos delitos electrónicos.

El caso de Kevin Mitnick (su último encarcelamiento) alcanzó una gran popularidad entre los medios estadounidenses por la lentitud del proceso (hasta la celebración del juicio pasaron más de dos años), y las estrictas condiciones de encarcelamiento a las que estaba sometido (se le aisló del resto de los presos y se le prohibió realizar llamadas telefónicas durante un tiempo por su supuesta peligrosidad).

Tras su puesta en libertad en 2002, Kevin Mitnick se dedica a la consultoría y el asesoramiento en materia de seguridad, a través de su compañía Mitnick Security (anteriormente llamada Defensive Thinking).

La vida de Kevin Mitnick y, en especial, la persecución que condujo a su captura en 1995, han dado lugar a multitud de libros y otro material de ficción. De entre todos destaca la novela Takedown, que relata su último arresto, y de la cual han sacado una película con el mismo título, Takedown, en el año 2000.

Otra novela algo menos conocida es The Fugitive Game, escrita por Jonathan Littman. En ella también se narran los hechos acontecidos los últimos años antes de su arresto, aunque desde una perspectiva más intimista y no tan enfocada al autobombo por parte de los captores como la anterior.

Uno de los miembros del equipo que contribuyó al arresto de Mitnick fue Tsutomu Shimomura, experto en seguridad informática e hijo del profesor Osamu Shimomura, uno de los tres ganadores del Premio Nobel de Química 2008.

Ingeniería social

Kevin Mitnick se dedica a la consultoría desde la óptica particular de la ingeniería social; considera que más allá de las técnicas de hardware y software que se pueden implementar en las redes, el factor determinante de la seguridad de las mismas es la capacidad de los usuarios de interpretar correctamente las políticas de seguridad y hacerlas cumplir.

Considera que todos podemos fallar fácilmente en este aspecto ya que los ataques de ingeniería social, muchas veces llevados a cabo solo con ayuda de un teléfono, son basados en cuatro principios básicos y comunes a todas las personas:

* Todos queremos ayudar.

* El primer movimiento es siempre de confianza hacia el otro.

* No nos gusta decir No.

* A todos nos gusta que nos alaben.

Fundamentando estos conceptos, relató el 27 de mayo de 2005 en Buenos Aires, Argentina en una de sus conferencias, el modo a través del cual pudo acceder fácilmente al código de un teléfono móvil en desarrollo, incluso antes de su anuncio en el mercado, con sólo seis llamadas telefónicas y en unos escasos minutos.

En 2010 se presenta dando una ponencia en el Campus Party de Ciudad de México.

Historia hacker

Como hacker, la carrera de Kevin Mitnick comenzó a los 16 años, cuando obsesionado por las redes de computadoras rompió la seguridad del sistema administrativo de su colegio, pero no para alterar sus notas; lo hizo “solo para mirar”.

Su bautizo como infractor de la ley fue en 1981. Junto a dos amigos, entró físicamente a las oficinas de COSMOS, de Pacific Bell. COSMOS (Computer System for Mainframe Operations) era una base de datos utilizada por la mayor parte de las compañías telefónicas norteamericanas para controlar el registro de llamadas. Una vez dentro de las oficinas obtuvieron la lista de claves de seguridad, la combinación de las puertas de acceso de varias sucursales y manuales del sistema COSMOS. La información robada tenía un valor equivalente a los 200.000 dólares.

Fueron delatados por la novia de uno de los amigos y, debido a su minoría de edad, una Corte Juvenil lo sentenció a tres meses de cárcel y a un año bajo libertad condicional. Luego de cumplido el periodo de tres meses el oficial custodio encargado de su caso encontró que su teléfono fue desconectado y que en la compañía telefónica no había ningún registro de él.

Sus objetivos iban creciendo a cada paso, y en 1982 entró ilegalmente, vía módem, a la computadora del North American Air Defense Command, en Colorado. Antes de entrar alteró el programa encargado de rastrear la procedencia de las llamadas y desvió el rastro de su llamada a otro lugar.

Un año más tarde fue arrestado de nuevo cuando era estudiante de la Universidad del Sur de California. En esta ocasión entró ilegalmente a ARPAnet (la predecesora de Internet) y trato de acceder a la computadora del Pentágono. Lo sentenciaron a seis meses de cárcel en una prisión juvenil en California.

En 1987, luego de tratar de poner su vida en orden, cayó ante la tentación y fue acusado, en Santa Cruz California, de invadir el sistema de la compañía Microcorp Systems. Lo sentenciaron a tres años de libertad condicional y tras la sentencia su expediente desapareció de la computadora de la policía local.

Posteriormente buscó trabajo en lo que mejor sabia hacer y solicitó empleo en el Security Pacific Bank como encargado de la seguridad de la red del banco. El banco lo rechazó por sus antecedentes penales y Mitnick falsificó un balance general del banco donde se mostraban pérdidas por 400 millones de dólares y trató de enviarlo por la red.

Ese mismo año inició el escándalo que lo lanzó a la fama. Durante meses observó secretamente el correo electrónico de los miembros del departamento de seguridad de MCI Communications y Digital Equipment Corporation para conocer cómo estaban protegidas las computadoras y el sistema telefónico de ambas compañías; luego de recoger suficiente información se apoderó de 16 códigos de seguridad de MCI y, junto a un amigo, Lenny DiCicco, entraron a la red del laboratorio de investigaciones de Digital Corporation, conocida como Easynet. Ambos hackers querían obtener una copia del prototipo del nuevo sistema operativo de seguridad de Digital, llamado VMS. El personal de seguridad de Digital se dio cuenta inmediatamente del ataque y dieron aviso al FBI, y comenzaron a rastrear a los hackers.

Mitnick fue un mal cómplice y, a pesar de que habían trabajado juntos, trató de echarle toda la culpa a DiCicco haciendo llamadas anónimas al jefe de éste, que trabajaba en una compañía de software como técnico de soporte. Lleno de rabia y frustración, DiCicco confesó todo a su jefe, que los denunció a Digital y al FBI.

Mitnick fue arrestado en 1988 por invadir el sistema de Digital Equipment. La empresa acusó a Mitnick y a DiCicco ante un juez federal de causarles daños por 4 millones de dólares en el robo de su sistema operativo. Fue declarado culpable de un cargo de fraude en computadoras y de uno por posesión ilegal de códigos de acceso de larga distancia.

Adicional a la sentencia, el fiscal obtuvo una orden de la Corte que prohibía a Mitnick el uso del teléfono en la prisión alegando que el prisionero podría obtener acceso a las computadoras a través de cualquier teléfono. A petición de Mitnick, el juez lo autorizó a llamar únicamente a su abogado, a su esposa, a su madre y a su abuela, y solo bajo supervisión de un oficial de la prisión.

Este caso produjo revuelo en los Estados Unidos, no solo por el hecho delictivo sino por la táctica que utilizó la defensa. Su abogado convenció al juez de que Mitnick sufría de una adicción por las computadoras equivalente a la de un drogadicto, un alcohólico o un apostador. Gracias a esta maniobra de la defensa Mitnick fue sentenciado a solo un año de prisión, y al salir de allí debía seguir un programa de seis meses para tratar su “adicción a las computadoras”.

Durante su tratamiento le fue prohibido tocar una computadora o un módem, y llegó a perder más de 45 kilos.

Para 1991 ya era el hacker que había ocupado la primera plana del New York Times y uno de sus reporteros, John Markoff, decidió escribir un libro de estilo Cyberpunk narrando las aventuras de Mitnick. Al parecer, a Mitnick no le gustó el libro, ya que luego de salir a la venta, la cuenta en Internet de Markoff fue invadida, cambiando su nivel de acceso, de manera que cualquier persona en el mundo conectada a Internet podía ver su correo electrónico.

En 1992, y tras concluir su programa, Mitnick comenzo a trabajar en una agencia de detectives. Pronto se descubrió un manejo ilegal en el uso de la base de datos y fue objeto de una investigación por parte del FBI, quien determinó que había violado los términos de su libertad condicional. Allanaron su casa pero había desaparecido sin dejar rastro alguno. Ahora Mitnick se había convertido en un hacker prófugo.

El fiscal no estaba tan equivocado cuando pidió la restricción del uso del teléfono. También en 1992, el Departamento de Vehículos de California ofreció una recompensa de un millón de dólares a quien arrestara a Mitnick por haber tratado de obtener una licencia de conducir de manera fraudulenta, utilizando un código de acceso y enviando sus datos vía fax.

Tras convertirse en prófugo de la justicia, cambió de táctica y concluyó que la mejor manera de no ser rastreado era utilizar teléfonos celulares. De esta manera podría cometer sus fechorías y no estar atado a ningún lugar fijo. Para ello necesitaba obtener programas que le permitieran moverse con la misma facilidad con que lo hacía en la red telefónica.

Luego de varios intentos infructuosos en cuanto a calidad de información, se encontró con la computadora de Tsutomu Shimomura, la cual invadió en la Navidad de 1994. Shimomura, físico computacional y experto en sistemas de seguridad del San Diego Supercomputer Center, era además un muy buen hacker, pero era de los “chicos buenos”, ya que cuando hallaba una falla de seguridad en algún sistema lo reportaba a las autoridades, no a otros hackers.

Shimomura notó que alguien había invadido su computadora en su ausencia, utilizando un método de intrusión muy sofisticado y que él nunca antes había visto. El intruso le había robado su correo electrónico, software para el control de teléfonos celulares y varias herramientas de seguridad en Internet. Allí comenzó la cuenta regresiva para Mitnick. Shimomura se propuso como orgullo personal atrapar al hacker que había invadido su privacidad.

Hacia finales de enero de 1995, el software de Shimomura fue hallado en una cuenta en The Well, un proveedor de Internet en California. Mitnick había creado una cuenta fantasma en ese proveedor y desde allí utilizaba las herramientas de Shimomura para lanzar ataques hacia una docena de corporaciones de computadoras, entre ellas Motorola, Apple y Qualcomm.

Shimomura se reunió con el gerente de The Well y con un técnico de Sprint, y descubrieron que Mitnick había creado un número celular fantasma para acceder el sistema. Luego de dos semanas de rastreos determinaron que las llamadas provenían de Raleigh, California.

Al llegar Shimomura a Raleigh recibió una llamada del experto en seguridad de InterNex, otro proveedor de Internet en California. Mitnick había invadido otra vez el sistema de InterNex, había creado una cuenta de nombre Nancy, borrado una con el nombre Bob y había cambiado varias claves de seguridad incluyendo la del experto y la del gerente del sistema que posee los privilegios más altos.

De igual manera, Shimomura tenía información sobre la invasión de Mitcnick a Netcom, una red de base de datos de noticias. Shimomura se comunicó con el FBI y éstos enviaron un grupo de rastreo por radio. El equipo de rastreo poseía un simulador de celda, un equipo normalmente utilizado para probar teléfonos celulares pero modificado para rastrear el teléfono de Mitnick mientras éste estuviera encendido y aunque no estuviera en uso. Con este aparato el celular se convertía en un transmisor sin que el usuario lo supiera.

A medianoche terminaron de colocar los equipos en una Van y comenzó la búsqueda de la señal, porque eso era lo que querían localizar; no buscaban a un hombre porque todas las fotos que tenían eran viejas y no estaban seguros de su aspecto actual. El objetivo de esa noche era determinar el lugar de procedencia de la señal. Ya para la madrugada localizaron la señal en un grupo de apartamentos pero no pudieron determinar en cuál debido a interferencias en la señal.

Mientras esto ocurría, la gente de InterNex, The Well y Netcom estaban preocupados por los movimientos que casi simultáneamente Mitnick hacía en cada uno de estos sistemas. Cambiaba claves de acceso que él mismo había creado y que tenían menos de 12 horas de creadas, utilizando códigos extraños e irónicos como “no”, “panix”, “fukhood” y “fuckjkt”. Estaba creando nuevas cuentas con mayores niveles de seguridad como si sospechara que lo estaban vigilando.

El FBI, Shimomura y el equipo de Sprint se habían reunido para planificar la captura. Shimomura envió un mensaje codificado al buscapersonas del encargado en Netcom para advertirle que el arresto se iba a realizar al dia siguiente, 16 de febrero. Shimomura envió el mensaje varias veces por equivocación y el encargado interpretó que Mitnick ya había sido arrestado, adelantándose a realizar una copia de respaldo de todo el material que Mitnick había almacenado en Netcom como evidencia y borrando las versiones almacenadas por Mitnick.

Había que realizar el arresto de inmediato, antes de que Mitnick se diera cuenta de que su información había sido borrada.

Cuando faltaban minutos para dar la orden el simulador de celdas detectó una nueva señal de transmisión de datos vía celular y simultánea a la de Mitnick, muy cerca de esa zona. Algo extraño estaba haciendo Mitnick con las líneas celulares. Shimomura trató de advertirle al agente del FBI pero ya todo estaba en manos de ellos; Shimomura, de ahora en adelante no era más que un espectador privilegiado.

El FBI no pensaba hacer una entrada violenta porque no creía que Mitnick estuviera armado, pero tenía que actuar muy rápido porque sabía el daño que este hombre podía causar en un solo minuto con una computadora. Se acercaron lentamente hasta la entrada del apartamento de Mitnick y anunciaron su presencia; si no les abrían la puerta en cinco segundos la echarían abajo. Mitnick abrió la puerta con toda calma y el FBI procedió a arrestarlo y a decomisar todo el material pertinente: discos, computador, teléfonos celulares, manuales, etc.

De regreso a su hotel, Shimomura decide chequear el contestador telefónico de su residencia en San Diego. Se quedó en una pieza cuando escuchó la voz de Mitnick, quien le había dejado varios mensajes con acento oriental en tono de burla. El último de estos mensajes lo había recibido ocho horas después de que Mitnick hubiera sido arrestado y antes de que la prensa se hubiera enterado de todo el asunto. Cómo se realizó esa llamada aún es un misterio, al igual que el origen y objetivo de la segunda señal de Mitnick.

Fuente: Wikipedia

Alex Celi

Este es un estadio inconfundible, el Estadio Monumental de River Plate de Buenos Aires en donde se presentó AC/DC e hicieron el video para la película Iron Man 2. 02/DIC/2009 – Buenos Aires – Argentina

Alex Celi

El arquero Khalid Askri del club FAR Rabat no aprendió que antes de celebrar tiene que asegurar el balón, pero la emoción le ganó en esta oportunidad en los octavos de final de la eliminatoria de Marruecos.

Su equipo enfrentaba al Mahgreb Fez. y se fueron hasta la definición desde los doce pasos, el portero se concentró y logró rechazar el balón, se levantó rápidamente ara golpearse el pecho con su hinchada, como diciendó que él fue más mientras el balón se fue introduciendo dentro del arco por el efecto que tomó.

Alex Celi

Este video me arrancó unas cuantas lágrimas.

Y gracias a Dios tuve la suerte de estar en todas las veces en el Estadio cuando se jugó en el Perú. Los únicos que me faltaron fue el gol de “Mágico” Gonzales en el Centenario de Montevideo y el del “Chino” Labarthe en México..

A la leyenda de los 20 goles voy a agregarle en que parte del estadio estuve, obviamente a excepción del partido de Montevideo y México.

Los 20 goles más gritados por Universitario en los últimos 20 años

20. (Barra Oriente del Lolo Fernández) José Luis Carranza (Descentralizado 1992, U 4-1 Deportivo San Agustín): El Puma, cayendo pone el tercero en el Lolo, y por supuesto un título más.

19. (Barra Oriente del Estadio Nacional) Gustavo Grondona (Clausura 2000, U 4-1 Alianza Lima): Una cucharita impresionante, festejándola con el Puma y sus 50 clásicos.

18. (Estadio Lolo Fernández de Breña) Carlos Gonzales (Copa Libertadores 1996, Peñarol 1-2 U): El Mágico definiendo tras pase de Rossi. Sencillamente, el Centenariazo.

17. (Barra Oriente del Estadio Nacional) Jorge Amado Nunes (Descentralizado 1993, Deportivo San Agustín 0-3 U): Dos cabezazos y Nunes descolocando al arquero rival. El tercero, el título y el Nacional que se caía.

16. (Palco Suite Oriente del Estadio Monumental) Piero Alva (Copa Libertadores 2009, U 2-1 Libertad): Tras una espectacular corrida, el Zorrito marca el segundo para el delirio del Monumental.

15. (Desde mi oficina) Gianfranco Labarthe (Copa Libertadores 2009, U 2-2 San Luis): Gianfranco Labarthe y un gol con mucha garra. ¡Qué tal empate en México!

14.(Barra Oriente del Estadio Nacional) Gregorio Bernales (Apertura 1999, Alianza Lima 0-1 U): El Goyo y un zapatazo espectacular, a pesar de los 10 hombres por expulsión de Grondona.

13. (Tribuna Occidente del Estadio de Matute) Donny Neyra (Apertura 2007, Alianza Lima 1-2): En MatUte, última jugada, tras pase increíble de Galliquio, luego de la celebración del Campeonato Mundial por empatarnos de los de sUr.

12. (Palco Suite Norte del Estadio Monumental) Martín Vilallonga (Final Apertura 2002, U 1-0 Alianza Lima): Martín Vilallonga y el primer gol de un clásico en el Monumental. Campeonato Apertura 2002 incluido.

11. (Barra Oriente del Estadio Nacional) José del Solar (Final Campeonato Nacional 1999, U 3-0 Alianza Lima): Chemo de tiro libre, un 3-0 que ya era inigualable para esos. U campeón 1999.

10. (Barra Oriente del Estadio Nacional) Eduardo Esidio (Final Nacional 1998. U 2-1 Sporting Cristal): Eduardo Esidio marca el penal en la definición y la estrella 22 se suma a nuestro palmarés.

9. (Barra Oriente del Estadio Nacional) Jorge Amado Nunes (Copa Libertadores 1994, U 2-1 DIM): Luego de una serie de rebotes, Nunes nos daba la victoria en el primer partido de octavos de final.

8. (Barra Oriente del Estadio Nacional) Andrés Gonzales (II Regional 1990, U 2-1 Alianza Lima): Balán y un golazo de carambola, celebrado en el alambrado de Norte del Nacional.

7. (Tribuna Oriente del Estadio de Matute) Ronald Baroni (Descentralizado 1993. Alianza Lima 0-1 U): Reloj del Viejo Nunes, palo y Baroni de cabeza. La punta ante nUestros hijos, ante la impotencia del inferior.

6. (Tribuna Occidente del Estadio Nacional) Roberto Jiménez (Apertura 2008, U 2-1 Alianza Lima): Malingas, tras centro de Rabanal. Delirio total a falta de tres minutos, porque para festejos hemos nacido nosotros.

5. (Palco Suite Occidente del Estadio Monumental) Giuliano Portilla (Clausura 2000, U 3-2 Sporting Cristal): Una volea impresionante asegurando el tricampeonato frente a los enemigos.

4. (Barra Oriente del Estadio Nacional) Roberto Martínez (Descentralizado 1995, U 1-0 Alianza Lima): Martínez a 6 del final, ante nuestros caseritos de siempre en las finales. Espectacular.

3. (Tribuna Occidente del Estadio Nacional) Alex Rossi (Descentralizado 1995, U 2-0 Sporting Cristal): Alex Rossi haciendo una carrera de casi 70 metros y su definición: imborrables. Golazo de golazos.

2. (Palco Suite Oriente del Estadio Monumental) Piero Alva (Descentralizado 2009, U 2-1 Alianza Lima): A dos minutos del final en el Monumental, para el silencio de los divididos de sUr. Volteada espectacular.

1. (Tribuna Occidente del Estadio de Cerro de Pasco) Luis Alberto Carranza (Apertura 2000, U 2-1 Unión Minas): Espectacular corrida del Betito para el 2-1 en Cerro de Pasco, y un campeonato más.

Les dejo el video para que se emocionen, igual que me sucedió a mi.

Alex Celi

Una de las partes mas graciosas de Toy Story 2, es la parte de los blooppers. Y para mi esta es la mejor:

Y el original

Alex Celi